Créu no HD!!!

abaixo esta uma materia nova que achei bem interessante em divulgar aqui do Colunista Cláudio Martins da Wnews. Confiram

Salve, salve companheiro de monitor. Nesta semana o tema é armazenamento de dados local. Eu sou contra essa maneira de trabalhar, sempre fui. Acho simplesmente assustadora a possibilidade de não poder formatar meu computador na hora em que bem entender. Pode parecer loucura, mas eu adoro zerar posição na minha estação de trabalho. A máquina fica mais leve, a atualização dos programas me obriga a pegar versões novas e com mais recursos.

Sabe aquela mensagem que chega na caixa postal avisando que pode ser um vírus? Eu clico sem medo, quero mais é ver o trabalho que o programa malicioso vai operar. Enfim, na minha opinião todos os arquivos que existem nas minhas máquinas são arquivos temporários. E afinal, nessa vida, o que não é? Nós estamos em permanente mudança, somos, como diria Raul Seixas, a metamorfose ambulante. Eu quero o bônus de ter a informação, mas não quero o ônus de ser o guardião do conteúdo.

É por isso que eu amo o GMail. Ele mudou a minha vida, transformou meus métodos. Antes, eu ficava obcecado em organizar pastas no meu programa de email. O que deletava me fazia falta, isso quando eu encontrava o que procurava. Agora eu não apago quase nada, fica tudo arquivado lá, uso o mecanismo de busca e acho tudo que procuro. O e-mail, que era meu algoz, virou meu parceiro.

Depois disso parei de arquivar localmente. O mesmo processo de trabalho foi adotado para outros formatos. Em vez de Word, Excel e Power Point passei a usar o Google Docs. Meus textos, inclusive os que eu produzo para o WNews são redigidos com auxílio dessa ferramenta. Minhas fotos e meus álbuns de família ficam no Picasa. Não perco as fotos e as acesso de qualquer lugar. Meu HD está na Internet. Mesmo quando eu preciso compartilhar um arquivo eu trabalho remotamente. Pode ser gratuitamente no Rapidshare ou quase de graça no Box.net.

Mas o mote para esta coluna foi o serviço de edição de fotos online lançado esta semana pela Adobe, o Adobe Photoshop Express. Gratuito até 2GB, o site montado em flash é muito gostoso de usar. Intuitivo, de fácil operação. Mesmo quem não é especialista no assunto consegue uma performance razoável. Existe uma versão similar que sequer exige o cadastramento e apresenta instruções em português, é o Picnik.

Cada vez utilizaremos menos as aplicações locais. A tendência é guardarmos nossos dados na Rede. Nem mesmo o e-mail é garantido. Eventualmente eu troco os meus cinco endereços. Um eu tenho para me cadastrar em todos os sites, outro uso para a família, um terceiro para o trabalho, e mais um para a coluna, e finalmente um quinto para entrar disfarçado em salas de bate-papo. Sou cinco e não sou nenhum. Quer me encontrar, procure meu perfil no Orkut. Meu endereço eletrônico, assim como o da casa que moro são temporários. O imutável é o perfil do Orkut.

E outros serviços não param de surgir. Como o conversor de arquivos apresentado pelo site Media-Converte. Ele transforma audios e vídeos dos formatos mais conhecidos. Converte áudio, imagens e um sem número de formatos entre si. Tira até vídeos do YouTube.

E, para não dizer que não guardo nada, mas nadinha no meu disco rígido, estou com dois arquivos que baixei do Youtube e que têm relação com esta coluna. São a apresentação numero um e doi da mulher-melancia, a menina do Créu. Pelos menos por enquanto, já fiquei sabendo que a mulher-filé declarou: “Chega desse negócio de fruta, homem gosta é de carne”. Bom, eu que penso que o gosto também é temporário aprecio a fruta e a carne. No HD ou fora dele.

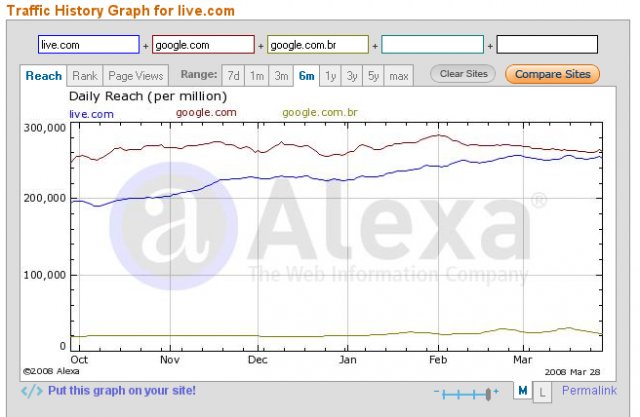

Live search x Google Search Será que é o fim da Google?

Hoje recebi uma mensagem pelo MSN do Amigo e Sócio André, onde ele me disse, o live está crescendo, escreve algo sobre esse assunto.

Bom é um ótimo tópico, pois existem vários fatores que fazem oscilar as estatísticas de qualquer pagina, e ainda mais sobre os maiores buscadores.

Após quase cinco meses que Bill Gates anunciou sua afastarão da Microsoft e após um Não sobre a oferta de 44 Bilhões que foi a 56 Bilhões pela Yahoo, O live Search vem crescendo em paginas pesquisadas pela ferramenta, a pergunta é: é O fim do Google?

Em minha opinião esta muito longe disso, o Google esta muito a frente, suas iniciativas são de apoio ao código livre e ferramentas totalmente gratuitas, o internauta já sabe que não vai pagar nada, enquanto as ferramentas da Microsoft apesar de serem livres para as pessoas usarem, ainda ficam uma perguntinha no fundo: Será que tenho que pagar algo?

Parece engraçado, mas ainda existem internautas que começaram a conhecer esse mundo agora, e a Google já estava aqui, e já conhecem essa ideologia. Agora me diga, porque então o Live Search esta crescendo em buscas? Além do Google Talk não ter emplacado, falo por minha opinião que a Google esta esperando para desbancá-lo, deve haver algo na manga, no caso do MSN a busca padrão é o live, qual dos seus amigos, clientes, conhecidos que não tem MSN, são poucos, ou ponto muito importante foi à liberação tal do IE7, onde muitos tentavam atualizar, mas por teimosia ele dizia você não tem um produto licenciado.

om Pessoal existem esses pequenos detalhes que fazem uma grande diferença, mas essa disputa ainda esta longe de acabar, existem muitos segmentos onde as grandes empresas estarão sempre em disputa pelos melhores acessos, sorte nossa, mero internauta que leva as melhores vantagens.

Enquanto você lê esta frase foram criados mais de 15 domínios no mundo.

Fonte: Bob Wollheim/Wnews

Não é de hoje que acho a Web maravilhosa. Em 95, quando dei meus primeiros passos neste novo mundo, o tempo para se convencer alguém de que a Web seria um bicho revolucionário era enorme, era tarefa quase insana.

Depois, lá pelos idos de 98, 99, convencer as pessoas de que a Web iria revolucionar tudo, mas não acabar com tudo, era algo que também foi bem complicado. Em tempos de “nova economia” – lembra? – ser menos do que um trator era ser tímido e não enxergar o futuro, um verdadeiro míope.

Aí, passa o tempo, a bolsa estoura e, lá por 2001, 2002 ficou semi-impossível convencer alguém de que, apesar da crise, a Web continuaria a crescer e que mudaria muitas indústrias como talvez nunca antes. Parecia que estávamos de volta a 95, tentando mostrar para as pessoas que o futuro era digital.

Mais água passa por debaixo da ponte e hoje, de novo, é quase impossível achar alguém que não tenha certeza – novamente – que a Web vai mudar o mundo!

Conclusão?

Erramos demais as nossas previsões e estamos sempre excessivamente ligados ao momento em que vivemos. Durante o boom pontocom tudo daria certo, depois dele, tudo daria errado mas, no fundo, lá no fundo, a verdade é que a web veio pra mudar tudo mesmo.

Não tem conteúdo, não tem sistema, não tem comércio, não tem comunicação que possa se dar ao luxo de passar ao largo ou não ser afetada pelo que veio por aí. Ou tem?

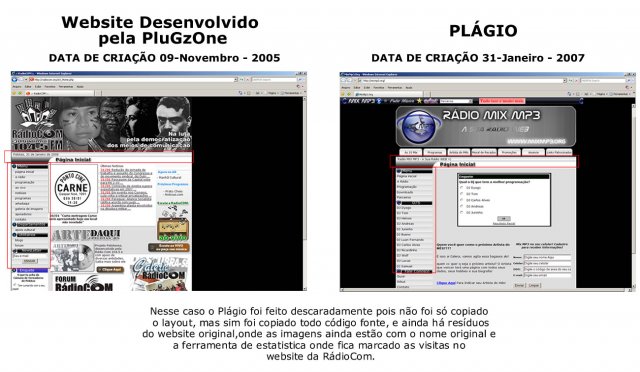

Universidade dos EUA cria software detector de plágios.

Fonte: Agência Fapesp/Wnews

São Paulo, 30 de janeiro de 2008 – Plagiar artigos científicos é uma prática que pode estar com os dias contados. Pelo menos se depender da novidade que vem do Centro Médico da Universidade do Sudoeste do Texas, nos Estados Unidos.

O grupo liderado pelo professor Harold Gardner desenvolveu um programa de computador que compara múltiplos documentos em bases de dados em busca de semelhanças no conteúdo. O software Etblast identifica a duplicação de palavras-chave e compara a proximidade e o encadeamento de palavras, entre outras variáveis.A novidade oferece um método eficiente e rápido para conduzir buscas na literatura científica e permite aos editores de revistas identificar a ocorrência de práticas questionáveis de publicação. A ferramenta também é útil para pesquisadores que desejam verificar se e quando o tema do projeto em que estão trabalhando foi objeto de publicações anteriores, não apenas para ampliar o conhecimento, mas também para identificar possíveis colaboradores.

No desenvolvimento do Etblast, o grupo de Garner inicialmente usou o sistema para analisar mais de 62 mil textos publicados nos últimos 12 anos e disponíveis na base Medline, uma das principais na área médica. O software identificou que 0,04% dos textos com autores diferentes eram altamente semelhantes, em casos potenciais de plágio.

O número pode parecer significante, mas em uma base com 17 milhões de artigos representa cerca de 7 mil textos. O programa também identificou que 1,35% dos artigos com um ou mais autores iguais eram suficientemente semelhantes para serem considerados como publicações duplicadas dos mesmos dados, outra prática questionável. Os resultados foram descritos na edição de 15 de janeiro da revista Bioinformatics.

Na segunda fase do desenvolvimento, cujos resultados estão em comentário na edição de 24 de janeiro da Nature, o software foi aperfeiçoado e ganhou mais velocidade, tornando-se milhares de vezes mais rápido. Uma análise de 7 milhões de textos na Medline resultou em quase 70 mil artigos semelhantes.

“O plágio é a mais extrema e nefasta forma de publicação, mas submeter simultaneamente os mesmos resultados de pesquisas a diversos veículos ou repetir a publicação dos mesmos dados também podem ser considerados inaceitáveis em muitas circunstâncias”, disse Garner.

Mas o pesquisador lembra que, em relação a publicações repetidas, há algumas formas que podem ter valor para a comunidade científica. Um exemplo são atualizações dos progressos de estudos de longo prazo ou de análises longitudinais, que freqüentemente contêm reproduções literais de partes do texto original.

“Com nossa ferramenta, conseguimos identificar publicações semelhantes, mas nem o computador nem nós mesmos somos capazes de julgar se um artigo é um plágio. Essa tarefa cabe aos revisores, como os editores de publicações ou comitês de éticas das universidades, que são os grupos responsáveis para a determinação da legitimidade”, destacou Garner.

O pesquisador espera que o software possa ajudar a diminuir as práticas questionáveis na publicação científica. “À medida que ferramentas como o Etblast se tornarem mais conhecidas e usadas pelos editores e revisores durante o processo de submissão dos artigos, esperamos que o número de duplicações potenciais diminua consideravelmente”, disse.

O comentário A tale of two citations, de Mounir Errami e Harold Garner, pode ser lido por assinantes da Nature em www.nature.com.

Como Utilizar o e-mail de Forma Elegante.

Fonte: Redação/Wnews

O e-mail já faz parte da vida da maioria das pessoas, que utilizam a ferramenta como o principal meio de comunicação profissional e também pessoal. Mas você realmente sabe usá-lo de forma adequada? A etiqueta virtual recomenda algumas regras. Veja as dicas dos especialistas.

“Um simples deslize em uma mensagem pode colocar por água abaixo uma importante negociação ou, até mesmo, provocar desentendimentos entre amigos”, explica uma das diretoras do CLIV Solution Group e especialista em gestão de talentos, Angela Sardelli.

De acordo com Angela, por mais que já faça parte da nossa rotina, a comunicação virtual deve seguir regras da chamada “etiqueta virtual”. Uma das normas é evitar mensagens longas e grandes blocos de textos comprimidos, o que dificulta a leitura do destinatário.

O ideal é dividir o texto em pequenos parágrafos, utilizando espaços entre eles e separando os assuntos. Apesar da correria do dia-a-dia e da aparente informalidade do e-mail, é essencial ficar atento à linguagem e à gramática, para evitar erros de português e garantir a credibilidade ao emissor.

Cuidados na grafia também são importantes. “Os profissionais devem evitar ainda, a todo custo, o uso de letras maiúsculas, o recurso soa como autoritarismo e falta de educação”, orienta Celina Beatriz Gazeti, também diretora do CLIV Solution Group.

Cuidado com as cópias

As profissionais indicam que os campos de cópias abertas (Cc) devem ser utilizados com prudência e ética, somente sendo copiados aqueles realmente envolvidos no assunto. “Caso contrário, é passada a imagem de que a pessoa quer se promover com superiores ou denegrir a imagem de colegas”, destaca Celina.

A hierarquia da empresa precisa ser respeitada também na comunicação virtual: coloca-se o nome do chefe primeiro na cópia e, em seguida, dos demais, em ordem alfabética.

No campo “assunto”, a dica é ser sintético e usar a palavra “Urgente” somente quando for realmente necessário. Antes de encaminhar piadas, historinhas e correntes, o profissional deve pensar dez vezes, porque, além de incomodar quem as recebe, elas lotam as caixas de e-mails.

Para Angela, outro erro comum é os profissionais se esquecerem de criar uma nova mensagem quando o assunto não for mais compatível com o tema. E não custa reforçar que as mensagens virtuais podem ser utilizadas como documentos e provas. Portanto, cuidado.

“É preciso ser cauteloso. E-mail é passível de fraudes e alterações antes, durante ou depois de seu envio e recebimento, sendo vulnerável enquanto prova ou documento. De qualquer modo, já existem certificações que garantem sua autenticidade”, explica Celina.

Mais informações Sobre webmails e como é o funcionamento Acesse:

http://www.plugzone.com.br/Informacoes/10/Webmail

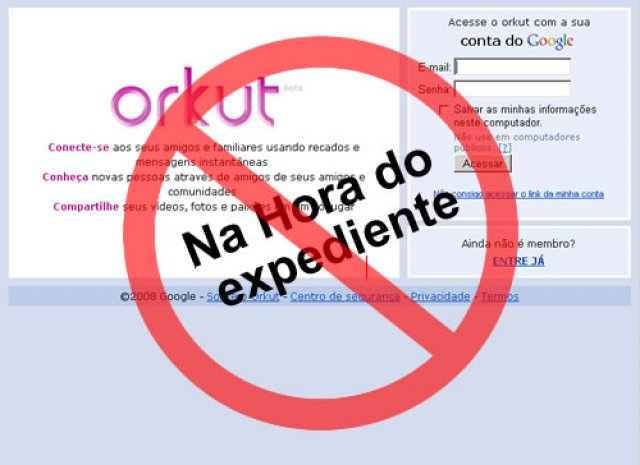

Como é Feito o Bloqueio de Sites

Fonte: Edileuza Soares/ Wnews

Ao mesmo tempo que a Internet facilitou a vida das empresas, interligando parceiros e permitindo transações de negócios online, ela também contribuiu para reduzir a produtividade dos funcionários pelo mau uso da Rede.

Muitos empregados aproveitarem o horário do expediente para atualizar blogs, bater papo com amigos via messenger, fazer download (vídeos e músicas) e entrar em outros tipos de sites não relacionados com o trabalho. Há várias soluções no mercado que controlam o acesso dentro das companhias. Algumas fazem controle total ou parcial, conforme exemplos listados pelo WNews.

Atualmente, 97% dos funcionários que têm acesso à rede corporativa usam seus PCs para acessar sites não relacionados ao trabalho, revela o estudo WebWork 2007, realizado pela Websense com 400 corporações de países da América Latina, incluindo o Brasil.

A mesma pesquisa mostra empregados de companhias brasileiras passam uma média de 5,9 horas por semana navegando na Web no ambiente de trabalho. Esse tempo equivale a 71 minutos por dia, ou seja, mais de uma hora.

Entre os sites mais acessados no ambiente de trabalho estão os de bancos, de e-mails pessoais, como Gmail, Yahoo! E Hotmail. A pesquisa da Websense também aumento em 2007 do uso dos programas de mensenger e dos portais de relacionamento como Orkut e da página de compartilhamento de vídeo YouTube.

Política correta

Com aumento das invasões, as empresa passaram a se preocupar com acesso Internet, pois o donwload de um arquivo ou visita a sites como os pornográficos pode abrir portas para entrada de códigos maliciosos e ameaçar a segurança da rede corporativa. Por isso, muitas companhias implantaram soluções de gerenciamento da rede para evitar o mau uso de seus computadores.

Entretanto, especialistas aconselham que antes de adotarem soluções que monitoram o acesso, as companhias comuniquem a medida aos funcionários. “Eles têm de estar cientes de que a navegação por alguns sites trazem ricos para a empresa”, diz Emerson Moraes, sócio da Skylan Technology, que presta consultoria nesta área.

Moraes observa que, além das questões de segurança, as empresas gastam com hardware fazendo backup de arquivos não relacionados ao trabalho, como é o caso dos downloads de música e vídeo. Por isso, diz que os funcionários devem ser conscientizados de que estão sendo controlados.

O executivo diz que o ideal é que a empresa faça um contrato e entregue aos colaboradores, informando as novas determinações e possíveis punições para evitar problemas futuros.

Orácio Kuradomi, diretor da Micro Frequency, que desenvolveu o ÚnicoNet, um sistema corporativo para gerenciamento da Internet em empresas, constata que muitas empresas estão tentando controlar o acesso a sites não relacionados com o trabalho.

Ele afirma que algumas soluções do mercado permitem fazer o bloqueio total ou parcial dessas páginas. “Dependendo da política da empresa, a visitação ao Orkut, por exemplo, pode ser liberada apenas no horário do almoço”. Esse modelo também pode ser adotado para sites de Internet Banking, notícias e outros que a empresa queira liberar para seus funcionários de forma controlada.

Ferramentas de bloqueio

As empresas vão encontrar no mercado várias soluções para bloqueio do acesso à Internet. Algumas dessas ferramentas possibilitam que as companhias barrem o acesso a determinados sites logo na entrada da rede, evitando que os servidores fiquem sobrecarregados.

É a empresa que programa o que deve ser bloqueado pode ser por categoria como sites de relacionamentos (Orkut, MySpace e outros) mensageria (messengers), shopping (sites de compras oline), pornográficos e rede de peer to peer (download de música e vídeo)

A empresa pode criar a sua lista de filtros conforme suas políticas de segurança. Por meio dessas ferramentas, o administrador da rede passa a acompanhar as estações de trabalho.

Gustavo Azambuja, gerente de operações da Panda, diz que as pessoas ficam muito tempo no trabalho e que é natural que elas queiram usar seus PCs para atividades pessoais, mas que a falta de controle acaba trazendo problemas para as empresas.

Além de perda de produtividade, a navegação em sites não relacionados com trabalho sobrecarregam os servidores e torna a rede lenta, o que obriga as companhias a investirem mais em hardware e banda.

As ferramentas de bloqueio à Internet disponíveis no mercado atendem tanto empresas grandes quanto as pequenas. Os preços variam de acordo com a quantidade de estações a serem monitoradas.

Tecnologias para monitoramento

• Isa Server, da Microsoft – É uma solução de segurança de borda que inclui firewall de múltiplas camadas, Web Proxy e VPN, criada para proteger as empresas contra as ameaças oriundas da Internet e gerenciar o acesso.

• Websense Web Security Suíte, da Websense – Protege a empresa contra ameaças de Internet e bloqueia acesso a sites, gerenciando sistemas de mensagens instantâneas e uso dos recursos de TI.

• Gate Defender Performa, da Panda – Appliance (Hardware) que permite definir os perfis de usuários da rede de acordo com o que eles precisam acessar na rede para desempenhar seu trabalho. Fica instalado no perímetro da rede, antes do firewall.

• ÚnicoNet, da Micro Frequency- Permite que o administrador bloqueie o acesso a websites, controle a entrada e saída de e-mails de todas as contas da empresa e monitore em tempo real conversas realizadas pelo messenger, entre outras funções.

• Squid – servidor Proxy de código aberto que possibilita o compartilhamento do acesso à Internet entre PCs da rede e também restringe entrada em determinados.

• Surf Control da Surf Control, adquirido pela Websense – Software gerencia sites que estão sendo acessados em tempo real pelos usuários da rede.

• Oriun, da Skylan Technology, programa sites que os usuários podem acessar por horário e filtra os endereços proibidos, fornecendo relatórios para os administradores de rede.