Como é Feito o Bloqueio de Sites

Fonte: Edileuza Soares/ Wnews

Ao mesmo tempo que a Internet facilitou a vida das empresas, interligando parceiros e permitindo transações de negócios online, ela também contribuiu para reduzir a produtividade dos funcionários pelo mau uso da Rede.

Muitos empregados aproveitarem o horário do expediente para atualizar blogs, bater papo com amigos via messenger, fazer download (vídeos e músicas) e entrar em outros tipos de sites não relacionados com o trabalho. Há várias soluções no mercado que controlam o acesso dentro das companhias. Algumas fazem controle total ou parcial, conforme exemplos listados pelo WNews.

Atualmente, 97% dos funcionários que têm acesso à rede corporativa usam seus PCs para acessar sites não relacionados ao trabalho, revela o estudo WebWork 2007, realizado pela Websense com 400 corporações de países da América Latina, incluindo o Brasil.

A mesma pesquisa mostra empregados de companhias brasileiras passam uma média de 5,9 horas por semana navegando na Web no ambiente de trabalho. Esse tempo equivale a 71 minutos por dia, ou seja, mais de uma hora.

Entre os sites mais acessados no ambiente de trabalho estão os de bancos, de e-mails pessoais, como Gmail, Yahoo! E Hotmail. A pesquisa da Websense também aumento em 2007 do uso dos programas de mensenger e dos portais de relacionamento como Orkut e da página de compartilhamento de vídeo YouTube.

Política correta

Com aumento das invasões, as empresa passaram a se preocupar com acesso Internet, pois o donwload de um arquivo ou visita a sites como os pornográficos pode abrir portas para entrada de códigos maliciosos e ameaçar a segurança da rede corporativa. Por isso, muitas companhias implantaram soluções de gerenciamento da rede para evitar o mau uso de seus computadores.

Entretanto, especialistas aconselham que antes de adotarem soluções que monitoram o acesso, as companhias comuniquem a medida aos funcionários. “Eles têm de estar cientes de que a navegação por alguns sites trazem ricos para a empresa”, diz Emerson Moraes, sócio da Skylan Technology, que presta consultoria nesta área.

Moraes observa que, além das questões de segurança, as empresas gastam com hardware fazendo backup de arquivos não relacionados ao trabalho, como é o caso dos downloads de música e vídeo. Por isso, diz que os funcionários devem ser conscientizados de que estão sendo controlados.

O executivo diz que o ideal é que a empresa faça um contrato e entregue aos colaboradores, informando as novas determinações e possíveis punições para evitar problemas futuros.

Orácio Kuradomi, diretor da Micro Frequency, que desenvolveu o ÚnicoNet, um sistema corporativo para gerenciamento da Internet em empresas, constata que muitas empresas estão tentando controlar o acesso a sites não relacionados com o trabalho.

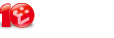

Ele afirma que algumas soluções do mercado permitem fazer o bloqueio total ou parcial dessas páginas. “Dependendo da política da empresa, a visitação ao Orkut, por exemplo, pode ser liberada apenas no horário do almoço”. Esse modelo também pode ser adotado para sites de Internet Banking, notícias e outros que a empresa queira liberar para seus funcionários de forma controlada.

Ferramentas de bloqueio

As empresas vão encontrar no mercado várias soluções para bloqueio do acesso à Internet. Algumas dessas ferramentas possibilitam que as companhias barrem o acesso a determinados sites logo na entrada da rede, evitando que os servidores fiquem sobrecarregados.

É a empresa que programa o que deve ser bloqueado pode ser por categoria como sites de relacionamentos (Orkut, MySpace e outros) mensageria (messengers), shopping (sites de compras oline), pornográficos e rede de peer to peer (download de música e vídeo)

A empresa pode criar a sua lista de filtros conforme suas políticas de segurança. Por meio dessas ferramentas, o administrador da rede passa a acompanhar as estações de trabalho.

Gustavo Azambuja, gerente de operações da Panda, diz que as pessoas ficam muito tempo no trabalho e que é natural que elas queiram usar seus PCs para atividades pessoais, mas que a falta de controle acaba trazendo problemas para as empresas.

Além de perda de produtividade, a navegação em sites não relacionados com trabalho sobrecarregam os servidores e torna a rede lenta, o que obriga as companhias a investirem mais em hardware e banda.

As ferramentas de bloqueio à Internet disponíveis no mercado atendem tanto empresas grandes quanto as pequenas. Os preços variam de acordo com a quantidade de estações a serem monitoradas.

Tecnologias para monitoramento

• Isa Server, da Microsoft – É uma solução de segurança de borda que inclui firewall de múltiplas camadas, Web Proxy e VPN, criada para proteger as empresas contra as ameaças oriundas da Internet e gerenciar o acesso.

• Websense Web Security Suíte, da Websense – Protege a empresa contra ameaças de Internet e bloqueia acesso a sites, gerenciando sistemas de mensagens instantâneas e uso dos recursos de TI.

• Gate Defender Performa, da Panda – Appliance (Hardware) que permite definir os perfis de usuários da rede de acordo com o que eles precisam acessar na rede para desempenhar seu trabalho. Fica instalado no perímetro da rede, antes do firewall.

• ÚnicoNet, da Micro Frequency- Permite que o administrador bloqueie o acesso a websites, controle a entrada e saída de e-mails de todas as contas da empresa e monitore em tempo real conversas realizadas pelo messenger, entre outras funções.

• Squid – servidor Proxy de código aberto que possibilita o compartilhamento do acesso à Internet entre PCs da rede e também restringe entrada em determinados.

• Surf Control da Surf Control, adquirido pela Websense – Software gerencia sites que estão sendo acessados em tempo real pelos usuários da rede.

• Oriun, da Skylan Technology, programa sites que os usuários podem acessar por horário e filtra os endereços proibidos, fornecendo relatórios para os administradores de rede.

O Novo JPG

Há pouco mais de um ano e meio, escrevi aqui sobre a batalha entre os formatos Windows Media Photo (WDP) e JPG1X pela sucessão do nosso velho conhecido JPG. Em novembro do ano passado, a Microsoft decidiu trocar o nome do seu padrão para HD Photo, em parte para reduzir a resistência de outras empresas à sua adoção. E parece ter dado certo, já que, na semana passada, os países que integram o Joint Photographic Experts Group (o tal JPEG) concordaram em adaptar o HD Photo como padrão.

Reparou que a palavra usada foi adaptar, e não adotar? É porque o novo padrão vai se chamar JPEG XR – abreviatura de eXtended Range – e deve sofrer alguns ajustes para se tornar o novo JPG. Espera-se que este processo ainda demore por volta de um ano, mas, enquanto isso, a Microsoft pode ir cooptando outras empresas dispostas a usar seu padrão – que dispensa o pagamento de royalties. A Adobe é uma que já anunciou seu apoio.

Por enquanto, o suporte ao HD Photo só está disponível no Windows Vista, mas a Microsoft já anunciou que está trabalhando com a Adobe em plugins para o Photoshop – em versões PC e Mac – e colocou à disposição da comunidade os kits de desenvolvimento necessários para incorporá-lo a outros programas. Mas complicado mesmo deve ser convencer os fabricantes de câmeras a adotarem um formato de arquivo que nem todo o mundo vai conseguir abrir.

Para o usuário, o tal eXtended Range significa a possibilidade de exibir uma quantidade muito maior de cores – a chamada paleta scRGB, desenvolvida pela Microsoft para melhor aproveitar a capacidade dos monitores atuais. Isso é obtido graças ao armazenamento de, pelo menos, 16 bits de dados de cada cor, para cada pixel – o dobro do JPG. E se não for suficiente, dá para usar até 32 bits por cor.

E, por falar em suficiente, vale mencionar que as fotos nesse formato podem ter até 262 milhões de pixels de lado, totalizando 68,6 terapixels (milhões de megapixels)! Outras vantagens são a compressão duas vezes maior que a do JPG tradicional, a opção de usar compressão sem perda, a possibilidade de transparência e de girar as imagens em intervalos de 90 graus sem necessidade de recodificação.

Alt+Tab Pelo Mundo

Se você é usuário de Mac talvez não esteja habituado à famosa dupla de teclinhas onde se muda de um programa pra outro de forma rápida… sei que os Macs tem coisas muito parecidas em torno da tecla MAÇÃ-qualquercoisa, mas nunca me lembro bem delas…

Por que falo em Alt-TAB? Porque me parece que uma das melhores maneiras de definir o comportamento dos jovens de hoje em dia – e de muita gente nem tão jovem assim, mas que acabou muito parecido por questões de estilo ou de obrigação profissional – é justamente essa capacidade de manter n “programas” abertos e rodando ao mesmo tempo em suas vidas e, com os simples movimento de dois dedinhos, viajar de um pro outro, abrindo e fechando as janelas.

Hoje em dia deixamos o MSN aberto, respondemos nossos e-mails, falamos ao celular, respondemos SMS e ainda preparamos um texto ou uma planilha, conversando com nosso vizinho de mesa, de sala ou de cubículo – e tudo isso ao mesmo tempo!!

Olhando pra minha máquina, vejo que o ALT e o TAB| são das teclinhas mais usadas, mais brilhantes e limpinhas, perdendo apenas pro ENTER e pro ESPAÇO!! Acho tudo isso fantástico. Pela minha própria natureza – ansioso e curioso – acho que morreria de tédio sem um ALT e um TAB e um monte de programas abertos por trás, mas vejo, como sempre, um outro lado da coisa toda onde muita gente anda se perdendo.

Sabe aquele dia em que abrimos um monte de programas e ficamos AltTabeando de um pro outro sem conseguir decidir o que fazemos primeiro? Então, nenhum mal maior nisso, afinal todos temos dias nada produtivos.

O problema é que observo muita gente que transforma sua vida “multitarefa” numa verdadeira vida “tarefa zero”, sem conseguir priorizar, sem fazer nada direito, sem dar peso para o “programa” x ou y, sem se decidir em qual tela ficará parado por um tempo e, no final da contas, transformando sua própria existência num nada, num pular de lá pra cá e de cá pra lá, como se o AltTab fosse a própria razão de ser e não apenas uma dupla de teclinhas espertas!

Dez dicas para evitar spams e fraudes online

Atualmente, o volume mundial de spams é superior a 120 bilhões de mensagens diárias. Isso equivale a 20 mensagens por dia para cada pessoa no planeta, segundo dados da IronPort Systems, divisão anti-spam da Cisco. Para evitar e-mails indesejados confira as dicas do especilista da empresa, Arthur Capella.

Utilize um serviço de proteção contra roubo de identidade

Geralmente os esquemas de proteção contra roubo de identidade oferecem um relatório de crédito pessoal que permite que você veja seu histórico de crédito e verifique se ele é atualizado e preciso. A maioria dos serviços possibilita monitoração diária do crédito e alerta para qualquer atividade suspeita, como abertura de contas em seu nome ou observação indevida de seus arquivos de crédito. A proteção contra roubo de identidade também ajuda a corrigir possíveis erros no seu arquivo de crédito e provê alguma segurança contra fraude.

Não use seu endereço de e-mail principal

A utilização do endereço de e-mail principal em qualquer lugar na web aumenta o risco de ataque de spammers. Use uma conta secundária ou temporária para transações online.

Use um cartão de crédito temporário ou descartável

Quando estiver em dúvida, use um cartão de crédito temporário ou descartável. A maioria dos bancos pode fornecer estes tipos de cartões para evitar o uso indevido.

Não abra

Sempre que possível, não abra spams. Com freqüência, eles contêm software que informam aos spammers quantos ou quais endereços de e-mail as receberam e abriram. E quase sempre um e-mail suspeito é spam.

Não responda

A melhor maneira de lidar com mensagens vindas de endereços desconhecidos ou suspeitos é removê-las ou deixar que o filtro anti-spam coloque-as em quarentena. Se você responder a um spam, mesmo que seja para pedir que seu e-mail seja removido da lista, a resposta confirmará que o endereço era válido e sua caixa de entrada poderá receber ainda mais spams. Se não tiver certeza de que um pedido de informação pessoal de uma empresa é legítimo, entre em contato direto com o fabricante ou digite a URL do website no seu browser.

Não clique

Se você clicar em um link (mesmo que seja um link para “cancelamento de assinatura”) oferecido em um spam, poderá infectar seu computador com spyware ou vírus. Por isso, apague o e-mail imediatamente. Caso a mensagem (que parece ser do seu banco, sua operadora de cartão de crédito, do eBay, PayPal ou outros) solicite que você clique para validar detalhes da conta, não o faça. Estas empresas já têm os detalhes da sua conta e, portanto, a validação ou confirmação não deve ser necessária. Simplesmente remova a mensagem. Se tiver alguma dúvida sobre um e-mail de uma organização conhecida, contate-a por telefone.

Não compre

O spam existe porque é lucrativo. O spammer não gasta quase nada para enviar um milhão de mensagens. Mesmo que apenas uma pessoa em um milhão compre alguma coisa, eles ganham dinheiro. Acabe com o lucro do spam. Nunca compre nada de spammers. Diga aos seus amigos e à sua família para fazer o mesmo – por melhor que a oferta lhe pareça.

Não acredite em tudo que lê

E-mails de alerta e correntes são comuns neste período do ano. Os spammers podem coletar bons endereços de e-mail através destas mensagens encaminhadas. Após algumas gerações, muitas destas correntes contêm centenas de bons endereços de e-mail. Assim, as pessoas que estavam preocupadas com a “garota desaparecida” ou o “refugiado desesperado” acabam não só passando adiante um hoax, mas também recebendo mais spam.

Certifique-se de que seu provedor de Internet ou sua empresa adota proteção contra spam, vírus e spyware

Os spams, com muita freqüência, contêm vírus, sendo vital contar com proteção anti-spam e antivírus. Os spams também costumam ter links para websites que contêm spyware ou malware. Certifique-se com seu provedor de internet ou departamento de TI sobre a existência de segurança adequada contra estas ameaças. Pode fazer uma diferença significativa ter proteção no gateway contra, spam, vírus e malware baseado na web.

Use o bom senso

Se a mensagem parecer um spam ou fraude on-line, provavelmente é. Remova-a.

Fonte: Wnews

Primeiro Artigo.

Olá Pessoal, bom estamos começando nosso Blog hoje e queremos abordar temas relacionados aos nossos serviços e nos quais temos um certo conhecimento em falar.

Estava lendo hoje sobre as certificações digitais paras os cidadões gaúchos que utilizarão acesso a serviços público via internet.

Fonte: Wnews

“Pela certificação digital rapidamente todos os contratos de serviços públicos passarão a ser feitos com o uso do cartão, que armanezará a assinatura digital da pessoa”, afirmou Fernando Lemos da Procergs (Cia de Processamento de Dados do Estado do Rio Grande do Sul). A declaração foi feita depois da assinatura do protocolo de intenções para a criação do NAC (Núcleo de Aplicação de Certificação Digital em software).

Lemos frisou que os bancos, por exemplo, detêm uma grande capacidade tecnológica demonstrada como no Cartão Internet Banrisul com Chip, que é o primeiro smart card utilizado em transações de Internet Banking em toda a América Latina, permitindo multifunções personalizadas. O cartão é munido de um microprocessador (chip) que armazena uma certificação digital emitida pelo Banrisul e, ao mesmo tempo, realiza cálculos criptográficos que validam a própria senha do cartão.

O diretor-presidente do ITI anunciou que, com a certificação digital, haverá a desmaterialização do papel, que será substituído pelo documento eletrônico. “O Brasil é referência mundial na área, onde as empresas já utilizam a tecnologia e, agora, está chegando também para o cidadão, que poderá acessar os serviços públicos pela Internet 24 horas por dia”. Renato Martini ressaltou que a presença do Banrisul é fundamental para o projeto, pois é referência no setor tecnológico no País. Ele acredita que o Rio Grande do Sul pode ser o primeiro estado brasileiro a ter uma identidade civil eletrônica.

O NAC trabalhará na formação de recursos humanos e no desenvolvimento de pesquisas para a propagação da tecnologia de certificação digital, com o Governo do Estado contribuindo no aporte de conhecimento e na aplicação da tecnologia nos processos administrativos dos diversos órgãos do poder público. A AC-RS efetuará o gerenciamento e controle dos resultados obtidos pelos parceiros envolvidos no projeto, implementando os avanços alcançados na administração pública estadual. Os trabalhos serão desenvolvidos em laboratório instalado no Instituto de Informática da UFRGS.